隨著移動互聯網的快速發展,安卓系統已成為全球使用最廣泛的移動操作系統。在網絡安全與信息安全領域,深入理解安卓可執行文件格式不僅是惡意軟件分析的基礎,更是開發安全防護軟件的核心前提。本文將從網絡安全編程的角度,系統解析安卓可執行文件格式,并探討網絡與信息安全軟件開發的關鍵技術。

一、安卓可執行文件格式深度解析

1. APK文件結構剖析

安卓應用以APK(Android Package)格式分發,其本質是一個ZIP壓縮包,包含以下核心組件:

- AndroidManifest.xml:應用配置清單,聲明權限、組件和API要求

- classes.dex:Dalvik/ART可執行文件,包含編譯后的Java字節碼

- resources.arsc:編譯后的資源文件

- lib/:原生庫文件目錄(armeabi, arm64-v8a等)

- META-INF/:簽名和證書文件

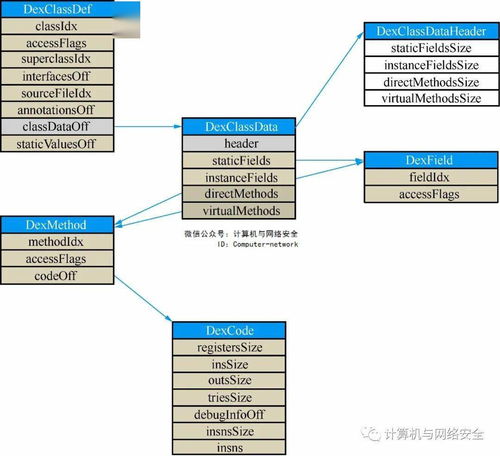

2. DEX文件格式安全分析

DEX(Dalvik Executable)是安卓虛擬機的可執行文件格式,其結構包含:

- 文件頭(header):魔數、校驗和、SHA-1簽名等安全標識

- 字符串池:代碼中使用的所有字符串

- 類型池:類、方法和字段的類型描述

- 方法原型池:方法參數和返回類型

- 字段池:類字段定義

- 方法池:方法定義和代碼偏移量

- 類定義池:類的完整描述

- 數據區:實際的字節碼指令

從安全角度看,DEX文件中的校驗和與SHA-1簽名可用于驗證文件完整性,但這也成為惡意軟件篡改和繞過的攻擊面。

3. ELF文件格式與原生安全

安卓原生庫采用ELF(Executable and Linkable Format)格式,包含:

- ELF頭:標識文件類型和架構

- 程序頭表:段加載信息

- 節頭表:節區詳細信息

- .text節:可執行代碼

- .data節:初始化數據

- .rodata節:只讀數據

- .plt/.got節:動態鏈接相關

安全開發者需要特別關注ELF文件的動態鏈接過程和內存映射機制,這些環節常被利用進行代碼注入和劫持攻擊。

二、網絡與信息安全軟件開發關鍵技術

- 靜態分析與反編譯防護

- 使用ProGuard、R8等工具進行代碼混淆

- 實現DEX文件完整性校驗機制

- 開發自定義類加載器防止動態分析

- 對敏感字符串和算法進行加密處理

- 動態檢測與運行時保護

- 集成Xposed框架檢測模塊

- 實現Frida反調試檢測

- 監控系統調用和API鉤子

- 檢測模擬器和沙箱環境

- 通信安全與數據加密

- 實現TLS/SSL證書綁定

- 使用安全的密鑰存儲機制(KeyStore)

- 實現端到端加密通信

- 防范中間人攻擊和重放攻擊

- 權限管理與訪問控制

- 實現最小權限原則

- 動態權限請求與解釋

- 敏感操作的雙因素認證

- 權限濫用檢測與告警

三、安全開發實踐案例

1. 惡意軟件檢測引擎開發

通過解析DEX文件的導入表、字符串特征和API調用模式,建立行為特征庫,實現基于特征的惡意軟件檢測。同時結合動態沙箱分析,檢測運行時惡意行為。

2. 加固方案實現

開發應用加固工具,實現:

- DEX文件加殼保護

- 代碼虛擬化轉換

- 資源文件加密

- 反調試和反模擬器檢測

- 運行時完整性校驗

3. 安全通信中間件

開發統一的安全通信框架,提供:

- 自動證書管理

- 雙向身份認證

- 前向安全密鑰交換

- 實時通信加密

- 網絡流量混淆

四、未來發展趨勢與挑戰

1. 跨平臺安全框架的興起

隨著Flutter、React Native等跨平臺框架的普及,安全解決方案需要適應多語言、多運行時的混合環境。

2. AI在安全分析中的應用

機器學習技術可用于惡意軟件分類、異常行為檢測和漏洞預測,提高安全軟件的智能化水平。

3. 隱私保護要求的提升

GDPR、CCPA等法規的實施,要求安全軟件在設計之初就融入隱私保護原則,實現隱私-by-design。

4. 量子計算帶來的挑戰

未來量子計算機可能破解當前加密體系,安全軟件需要提前布局后量子密碼學方案。

安卓可執行文件格式的理解是移動安全領域的基石,結合網絡與信息安全的最新發展,安全開發者需要不斷更新知識體系,從文件格式解析到運行時保護,從靜態分析到動態監控,構建多層次、全方位的安全防護體系。只有深入理解攻擊者的技術手段,才能開發出真正有效的防御工具,在日益復雜的網絡空間中守護數字安全。